DedeV5.6 中的跨站漏洞的修复方法

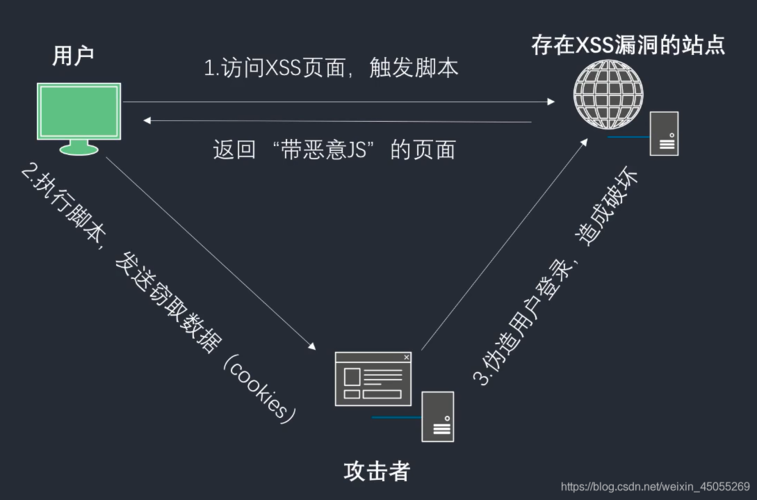

DedeCMS(Dedev5.6)是一款广受欢迎的PHP开源内容管理系统,因其灵活性和易用性而受到众多网站开发者的青睐,与多数Web应用程序一样,DedeCMS也面临着各种安全威胁,其中跨站脚本攻击(XSS)是一个重大的安全漏洞,可能导致攻击者注入恶意脚本,窃取用户信息或破坏网站结构,本文将详细探讨在DedeCMS v5.6中识别和修复XSS漏洞的方法。

漏洞识别

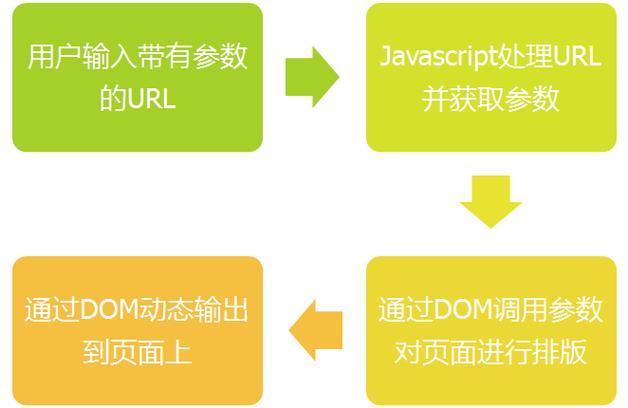

在处理任何漏洞之前,首先需要准确识别出存在安全问题的地方,对于DedeCMS v5.6,开发者和网站管理员可以使用自动化扫描工具如OWASP ZAP或Nessus来检测潜在的XSS漏洞,这些工具可以模拟各种攻击场景,帮助识别表单、输入字段或URL参数中可能被利用的点。

手动代码审查

自动化工具虽然高效,但并非万无一失,手动代码审查是确保网站安全的另一重要步骤,开发者应检查所有用户输入的数据点,确保它们都经过了适当的过滤和编码,特别关注那些直接在HTML页面中显示用户输入的功能模块,使用PHP的htmlspecialchars()和htmlentities()函数可以有效防止XSS攻击。

更新和补丁

保持系统及其插件的更新是防御安全漏洞的一个关键方面,DedeCMS的开发团队会定期发布安全补丁和更新版本来解决已知的安全问题,网站管理员应及时应用这些更新和补丁,关闭已知的安全漏洞。

安全配置

服务器和PHP环境的配置也是保护网站免受XSS攻击的重要方面,设置适当的HTTP头如XXSSProtection和ContentSecurityPolicy (CSP) 可以大大增强浏览器对XSS攻击的防御能力,配置好文件权限和所有权,避免不必要的风险。

教育和训练

网站的安全性不仅取决于技术措施,还依赖于开发和维护人员的安全意识和技能,进行定期的安全培训和教育,使团队成员了解最新的安全威胁和防护措施,是提高整体安全性的有效方法。

实用的修复步骤示例

1、输入验证和过滤

确保所有用户输入都经过严格的验证,如果一个字段只应接受数字,那么应阻止所有非数字字符的输入。

使用PHP内置函数对用户输入进行编码,防止恶意脚本执行。

2、安全策略(CSP)

通过HTTP头实施CSP,限制资源加载和脚本执行的环境,有效减少XSS攻击的风险。

设置ContentSecurityPolicy: defaultsrc 'self'; scriptsrc 'self' https://trusted.js.provider; 可限制脚本只能从同一来源或指定的可信域加载。

3、更新和补丁应用

定期检查并应用DedeCMS及其插件的官方更新和安全补丁。

加强反应和监测

一旦修复了已知的XSS漏洞,还需要持续监控网站的安全状况,以便及时发现并响应新的安全威胁,使用Web应用程序防火墙(WAF)和入侵检测系统(IDS)可以帮助自动化这一过程。

相关问答FAQs

Q1: 应用所有安全补丁后,我的网站是否就完全安全了?

A1: 应用安全补丁确实可以修复已知的安全漏洞,提高网站的整体安全性,没有任何系统是完全安全的,新的威胁和漏洞随时可能出现,因此重要的是持续监控、定期更新和采取多层防护措施。

Q2: 我是否可以自行编写规则来防止XSS攻击?

A2: 是的,有经验的开发者可以通过编写自定义规则和过滤器来防止XSS攻击,但这需要深入了解Web安全和XSS攻击的不同类型,使用成熟的安全组件和库通常更为可靠和效率更高。

原创文章,作者:未希,如若转载,请注明出处:https://www.kdun.com/ask/982778.html

本网站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本网站。如有问题,请联系客服处理。

发表回复