织梦dedecms cookies泄漏导致SQL漏洞修复

详细修复步骤和分析

背景介绍

织梦(DedeCMS)是一个广受欢迎的内容管理系统,它因其易用性和灵活性而受到许多网站开发者的青睐,在2016年9月3日,一个关于其cookies泄漏的安全问题被曝光,此问题不仅影响了系统的安全性,还可能导致SQL注入等更严重的安全威胁。

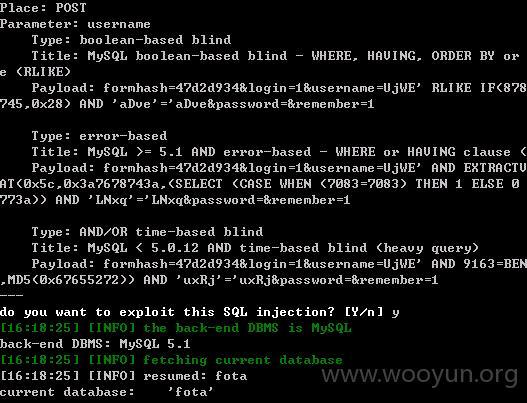

漏洞发现与影响

根据漏洞描述,在DedeCMS的文章发表表单中存在一个关键的安全漏洞,该漏洞泄漏了用于防御跨站请求伪造(CSRF)的核心cookie,这一安全缺陷使得网站暴露于恶意攻击之下,攻击者可以利用这个漏洞进行SQL注入,获取、修改或删除网站数据。

关键补丁文件及来源

关键的补丁文件是位于/member/article_add.php,这个补丁源自云盾自研团队,通过应用这一补丁,可以有效阻止通过文章提交表单进行cookies注入的行为。

修复方法详解

1、定位并编辑文件:首先需要打开member/inc/inc_archives_functions.php文件,在该文件中找到约第239行的位置,将有一行代码负责生成防止CSRF的cookie。

2、代码修改建议:原有的代码可能直接暴露了cookie的值,建议修改为使用更安全的token生成和验证机制,可以使用更加复杂的加密算法来签名和验证token,而不是简单地暴露明文cookie。

3、部署补丁:下载并应用来自云盾的补丁文件,确保所有的入口点都经过审查和加固,避免未经授权的数据访问。

补充的安全措施

除了上述修复步骤外,管理员还应该定期进行以下操作以增强系统安全性:

更新和升级:定期检查DedeCMS系统和插件的更新,及时安装官方发布的安全补丁。

使用安全插件:安装安全插件如防火墙、扫描器等,帮助监测和防范潜在的安全威胁。

权限管理:严格控制文章提交等敏感操作的权限,确保只有授权用户才能执行这些功能。

上文归纳与未来展望

虽然DedeCMS的cookies泄漏问题已被识别并有了明确的修复方案,但这也提醒了所有使用者和开发者对于任何第三方软件都应持审慎的态度,持续的监控、定期的安全审计和更新是确保网站长期安全的关键。

相关FAQs

Q1: 应用补丁后是否还有其他安全隐患?

A1: 应用补丁可以解决特定的安全问题,但不排除存在其他未知漏洞,建议持续关注官方的安全更新和公告。

Q2: 如何知道我的网站是否已经受到这个漏洞的影响?

A2: 如果网站在补丁发布日期之前曾经允许用户提交文章,那么很可能受到影响,检查服务器日志中的可疑SQL活动可以作为判断依据。

原创文章,作者:未希,如若转载,请注明出处:https://www.kdun.com/ask/981134.html

本网站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本网站。如有问题,请联系客服处理。

发表回复