人们将深入了解一种广泛使用的加密技术——MD5,MD5,全称为MessageDigest Algorithm 5,是一种被广泛应用于确保数据完整性的散列函数,这种算法因其独特的特性和简易的实现方式,在众多领域得到了应用,从防止数据篡改到保护用户密码,再到生成数字签名等场景,下面,人们将逐步探索MD5的核心原理、应用方法及其潜在的安全性问题。

MD5的基本概念和特性

MD5是由Ronald Rivest于1991年设计的,旨在替代其前身MD4,作为一种散列函数,MD5能够将任意长度的数据映射为一个固定长度的大数,这个定长输出,通常是一个128位的散列值,以32位的十六进制数字形式展现,以下是MD5的一些关键特性:

1、压缩性:无论输入数据的长度如何,MD5输出的散列值长度都是固定的。

2、容易计算:从原数据计算出MD5值的过程简单且高效,适用于各种编程环境。

3、抗修改性:任何对原始数据的微小更改都会导致截然不同的MD5输出,从而保障数据的完整性。

MD5的工作原理

MD5的加密过程涉及以下几个核心步骤:

1、原文处理:如果需要,会对输入数据进行填充,使其长度符合特定要求,一个64位的原始数据长度将被附加到数据后面,构成一个完整的输入消息。

2、初始化MD缓冲区:MD5算法使用一个128位的状态缓冲区来存储散列计算的中间结果和最终结果,这个缓冲区由四个32位的寄存器(A、B、C、D)组成,其初始值是预先设定的固定常数。

3、位操作函数:MD5的核心技术包含一系列位操作函数,这些函数设计精妙,旨在充分混合和打乱数据位,以确保散列值的高度随机性和唯一性。

4、轮函数:MD5定义了四轮操作,每轮操作又细分为16步,每一步都涉及上述提到的位操作,以及与当前寄存器内容、一个恒定的表值和输入数据的一个特定部分的非线性组合。

MD5的应用示例

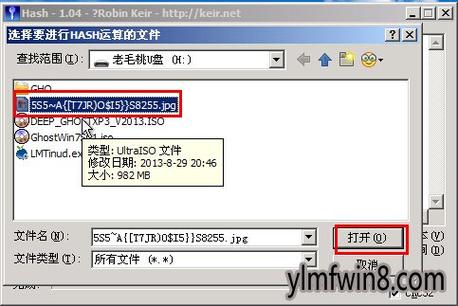

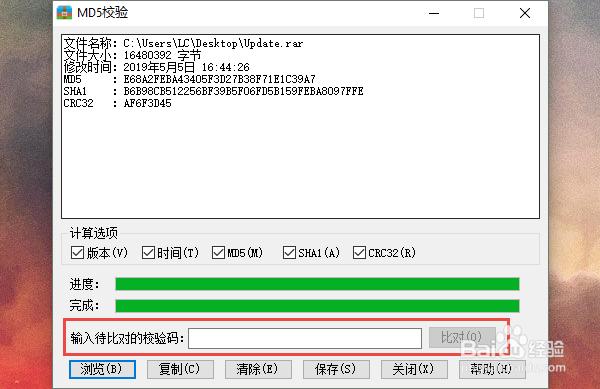

1、数据完整性验证:在文件下载或传输过程中,通过比对文件的MD5值,可以确认文件是否在传输过程中被篡改。

2、密码存储:许多系统通过存储用户密码的MD5散列值而非明文密码,来增加系统的安全性。

3、数字签名:在数字证书和软件发布等领域,MD5可用于生成数字签名,确保内容的非篡改性和来源的真实性。

MD5的安全性问题及建议

尽管MD5具有广泛的应用,研究者们发现MD5并不是完全安全的,最主要的问题是,MD5可能面临“碰撞攻击”,即两个不同的输入产生相同的散列值,随着计算能力的提升,找到这种碰撞的难度和成本正在逐渐降低。

解决方案

1、选择更安全的算法:如SHA256,该算法提供了更长的散列值,对碰撞攻击有更高的抵抗力。

2、多因素认证:不要单独依赖MD5来保证安全,应结合其他机制,如二次认证、加密保存等措施,以增强整体的安全性。

FAQs

Q1: MD5和SHA1有何不同?

A1: MD5和SHA1都属于散列函数,但它们之间存在一些区别,MD5生成的散列值长度为128位,而SHA1生成的散列值长度为160位,SHA1相较于MD5在数学上更为复杂,被认为在抵抗碰撞攻击方面更为强大,随着计算技术的发展,两者都不被视为高度安全的选项,推荐使用更新的哈希算法如SHA256。

Q2: 如果发现两个文件的MD5值相同,是否意味着这两个文件完全相同?

A2: 通常情况下,如果两个文件的MD5散列值相同,它们的内容被认为是完全一致的,这是因为MD5散列函数的设计目标是,即使是极其微小的数据变化也会产生完全不同的散列值,需要注意的是,存在极小的概率,两个完全不同的文件可能会产生相同的MD5值,这称为“碰撞”,尽管这种情况非常罕见,但在安全敏感的应用中仍需谨慎对待。

原创文章,作者:未希,如若转载,请注明出处:https://www.kdun.com/ask/899938.html

本网站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本网站。如有问题,请联系客服处理。

发表回复