在Linux系统中,网络配置的优化和安全性管理是一个至关重要的部分。rp_filter设置是内核参数中的一个关键配置,用于控制源地址验证以及如何进行反向路由检查,本文将详细介绍rp_filter的配置方法、作用以及在不同场景下的应用。

rp_filter(反向路径过滤)是一种网络安全机制,用于防止IP欺诈行为,它通过检查进入网络接口的数据包的源IP地址是否能够通过该接口路由回来,从而确定是否接受或丢弃该数据包。

详细配置步骤

1、理解配置参数:

rp_filter的值可以是0、1或2,这三个值分别代表不同的验证严格程度。

值为0时,关闭rp_filter检测功能,即不进行源地址验证。

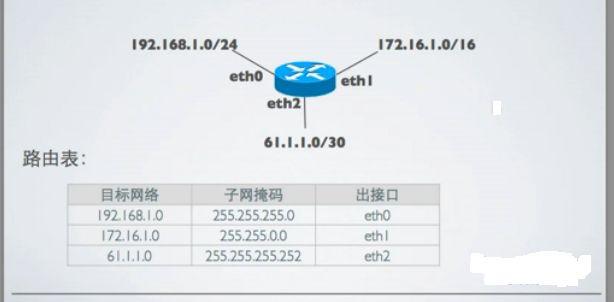

值为1时,只有当数据包的源IP可以通过接收接口(例如eth1)路由到时才接受数据包。

值为2时,只要源IP可以通过任何接口路由到,不论是否为接收接口,都接受数据包。

2、配置方法:

可以通过编辑/etc/sysctl.conf文件来配置rp_filter。

使用命令echo 1 > /proc/sys/net/ipv4/conf/default/rp_filter可以直接从命令行修改配置值。

3、配置文件的位置和格式:

在/etc/sysctl.conf中添加如net.ipv4.conf.all.rp_filter = 1的行来设置参数。

使用sysctl p命令使更改生效。

4、校验与测试:

修改配置后,可以使用网络诊断工具如ping或traceroute来测试配置效果。

监测系统日志,查看是否有来自不可信源地址的数据包被正确地阻止。

5、故障排除:

如果配置后遇到网络访问问题,应检查rp_filter的设置是否过于严格。

检查网络日志,确认是否有因为源地址验证失败而被丢弃的数据包。

应用场景分析

1、普通服务器:

对于大多数服务器而言,推荐使用rp_filter = 1,以确保所有进入的数据包都有合法的源地址。

2、高流量服务器:

在处理大量请求的高流量服务器上,为了优化性能,可能会选择关闭或设置为rp_filter = 0以避免因验证导致的延迟。

3、云服务环境:

在虚拟化和云服务环境中,由于多租户共享网络设施,开启rp_filter = 1可以增强安全性,防止IP欺诈。

相关问题与解答

Q1: 修改rp_filter参数后需要重启网络服务吗?

A1: 不需要,通过sysctl p命令可以使更改的参数立即生效,无需重启网络服务。

Q2: 如何恢复到默认设置?

A2: 可以通过执行echo "net.ipv4.conf.default.rp_filter = 0" > /etc/sysctl.conf并运行sysctl p命令来恢复默认设置。

通过上述详细的介绍和指导,用户可以根据自身的网络环境和安全需求调整rp_filter的设置,这种灵活性使得Linux网络堆栈能够在各种环境下提供既安全又高效的服务。

原创文章,作者:未希,如若转载,请注明出处:https://www.kdun.com/ask/892976.html

本网站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本网站。如有问题,请联系客服处理。

发表回复